摘要:IPAopenldap 集中式身份验证的条件:1.帐户信息使用ldap验证2.密码信息密码验证通过kerberos来验证kerberos身份验证服务注意:服务器和客户端的时间要同步,时间不同步kerberos会验证不成功通过工具完成客户端配置文件的配置:命令行工具:authconfig 字符行工具:authconfig_tui 图形界面:重点使用这种authconfig-gtk安装:yum -y authconfig*连接到LDAP服务器获取用

摘要:IPAopenldap 集中式身份验证的条件:1.帐户信息使用ldap验证2.密码信息密码验证通过kerberos来验证kerberos身份验证服务注意:服务器和客户端的时间要同步,时间不同步kerberos会验证不成功通过工具完成客户端配置文件的配置:命令行工具:authconfig 字符行工具:authconfig_tui 图形界面:重点使用这种authconfig-gtk安装:yum -y authconfig*连接到LDAP服务器获取用2017年11月30日

RHCE:LDAP集中式身份验证客户端安装配置

RHCE:LDAP集中式身份验证客户端安装配置

摘要:IPAopenldap 集中式身份验证的条件:1.帐户信息使用ldap验证2.密码信息密码验证通过kerberos来验证kerberos身份验证服务注意:服务器和客户端的时间要同步,时间不同步kerberos会验证不成功通过工具完成客户端配置文件的配置:命令行工具:authconfig 字符行工具:authconfig_tui 图形界面:重点使用这种authconfig-gtk安装:yum -y authconfig*连接到LDAP服务器获取用

摘要:IPAopenldap 集中式身份验证的条件:1.帐户信息使用ldap验证2.密码信息密码验证通过kerberos来验证kerberos身份验证服务注意:服务器和客户端的时间要同步,时间不同步kerberos会验证不成功通过工具完成客户端配置文件的配置:命令行工具:authconfig 字符行工具:authconfig_tui 图形界面:重点使用这种authconfig-gtk安装:yum -y authconfig*连接到LDAP服务器获取用分类:系统管理

2017年11月30日

SELINUX配置进阶

SELINUX配置进阶

摘要:SELinux是美国国家安全局NSA(the National Security Agency)和SCC(Secure Computing Corporation)开发的linux的一个强制访问控制的安全模块。2000年以GNU GPL发布,linux内核2.6版本后集成在内核中。模型有两种:DAC:Discretionary Access Control自由访问控制MAC:Mandatory Access Control 强制访问控制工作类型有四种:strict:centos5,每个进程都收到sellinux的

分类:系统管理

2017年11月30日

SELinux入门和基本配置

SELinux入门和基本配置

摘要:SElinux的概念: SELinux[Security Enhanced Linux (安全强化 Linux)],是工作在内核中的MAC (Mandatory Access Control,强制访问控制系统)的一个实现,目的在于明确的指明某个进程可以访问哪些资源(文件、网络端口等)。强制访问控制系统的用途在于增强系统抵御 0-Day 攻击(利用尚未公开的漏洞实现的攻击行为)的能力。所以它不是网络防火墙或 ACL 的替代品,在用途上也不

分类:系统管理

2017年11月28日

RHCE:SELINUX配置

RHCE:SELINUX配置

摘要:一、SELinux基本概念SELinux安全的基本概念Security Enhance Linux(SELinux)是一个额外的系统安全层。SELinux的主要目标是防止已遭泄露的系统服务访问用户数据。大多数Linux管理员都熟悉标准的用户/组/其他权限安全模式。这种基于用户和组的模型称为自由决定的访问控制。SELinux提供另一层安全,它基于对象并由更加复杂的规则控制,称为强制访问控制。 SELinux安全的基

分类:系统管理

2017年11月28日

RHCE-配置文件或目录的ACL权限

RHCE-配置文件或目录的ACL权限

摘要:查看文件系统是否支持ACL[root@foundation0 RHCE]# dmesg | grep -i acl[ 1.177048] systemd[1]: systemd 208 running in system mode. (+PAM +LIBWRAP +AUDIT +SELINUX +IMA +SYSVINIT +LIBCRYPTSETUP +GCRYPT +ACL +XZ)[ 2.622530] SGI XFS with ACLs, security attributes, large block/inode numbers, no debug enabled 通过ugo权

分类:系统管理

2017年11月26日

RHCE:systemctl-tmpfiles管理临时文件

RHCE:systemctl-tmpfiles管理临时文件

摘要:Linux运行环境:[root@foundation0 RHCE]# cat /etc/redhat-release Red Hat Enterprise Linux Server release 7.0 (Maipo)[root@foundation0 RHCE]# uname -aLinux foundation0.ilt.example.com 3.10.0-123.el7.x86_64 #1 SMP Mon May 5 11:16:57 EDT 2014 x86_64 x86_64 x86_64 GNU/Linux服务:systemd-tmpfiles-setup运行命令systemd-tmpfile --create --remove以上命令会从

分类:系统管理

2017年11月24日

RHCE:nice,renice修改进程的优先级

RHCE:nice,renice修改进程的优先级

摘要:一个进程有40种不同的级别的nice值 (-20 - +19)nice值越高,优先级越低 -20最高 19最低仅允许root用户可以设置负的nice值一般用户只能设置比当前的nice值高的优先值(优先级更低) 通过top修改进程的优先级:[root@foundation0 ~]# topKiB Swap: 3031036 total, 17676 used, 3013360 free. 809188 cached MemPID to renice

分类:系统管理

2017年11月24日

RHCE:at crontab 执行计划任务

RHCE:at crontab 执行计划任务

摘要:at 一次性任务,执行完成将不再执行: at由atd守护进程运行,at命令在以下软件包中[root@foundation0 RHCE]# rpm -qf /usr/bin/atat-3.1.13-17.el7.x86_64查看服务是否启动:[root@foundation0 mail]# systemctl status atd.serviceatd.service - Job spooling tools Loaded: loaded (/usr/lib/systemd/system/atd.service; enabled) Active:

分类:系统管理

2017年11月20日

RHCE:PXE+TFTP+DHCP+APACHE+Kickstart

RHCE:PXE+TFTP+DHCP+APACHE+Kickstart

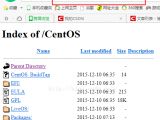

摘要:第一部分是随堂笔记,下面有详细的安装过程kickstart通过DHCP配置自动化安装系统:安装软件包:yum install system-config-kickstart生成kickstart文件的方法:1.复制/root目录下anaconda-ks.cfg文件进行编辑2.使用system-config-kickstart图形化GUI程序生成配置文件(不支持生成高级ks配置,如LVM,RAID等)++++++++++++++++++++++++++++++++++++++++++++++++++如果发现图形页面无

摘要:第一部分是随堂笔记,下面有详细的安装过程kickstart通过DHCP配置自动化安装系统:安装软件包:yum install system-config-kickstart生成kickstart文件的方法:1.复制/root目录下anaconda-ks.cfg文件进行编辑2.使用system-config-kickstart图形化GUI程序生成配置文件(不支持生成高级ks配置,如LVM,RAID等)++++++++++++++++++++++++++++++++++++++++++++++++++如果发现图形页面无分类:系统管理

2017年11月18日

Linux dd命令备份和恢复分区与磁盘、分区表、MBR等

Linux dd命令备份和恢复分区与磁盘、分区表、MBR等

摘要:1,查看磁盘挂载状态:df -h2,开始备份磁盘分区,命令格式为:dd if=“设备或文件名” of=“备份文件的路径”,下文示例的磁盘分区为/dev/sda1,挂载点为/boot,备份文件设定为/data2/boot.disk;dd if=/dev/sda1 of=/tmp/boot.disk备份出来的文件甚至可以用mount 挂载:mount -o loop /tmp/boot.disk /mnt然后进入/boot 分区肆无忌惮的乱删一气……,重启机器,grub 找到vmlinuz