事件回顾:2018年3月21日8:40,我像往常一样在开车去上班的路上,突然接到一个客户的电话:我们的电脑被勒索病毒感染了,文件被加密。这样的电话内容虽然经常听到,但这个电话让我分外的震惊。因为之前虽然经常收到这样的电话,但基本上都是没有安装杀毒软件或者安装的某著名免费的所谓杀毒软件,中毒也是很正常的,但我的客户被勒索病毒感染的,这还是第一个,震惊之情溢于言表,我决定亲自过去看一下。

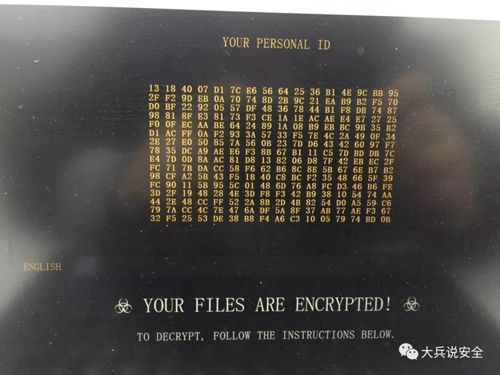

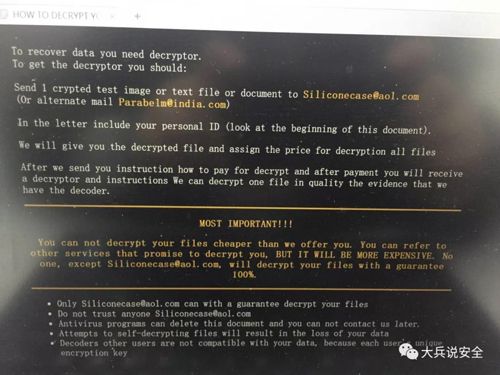

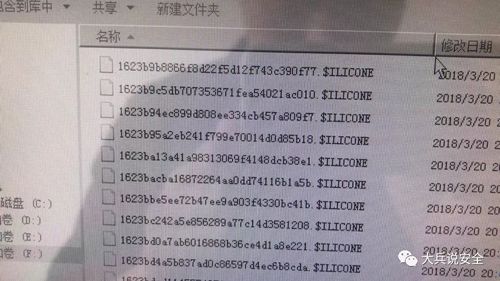

被感染的是客户的一台OA服务器,通过一台思科5510防火墙连接在互联网上。文件被全部加密,文件后缀名为:$ILICONE,感染时间为20号晚上20:05分。

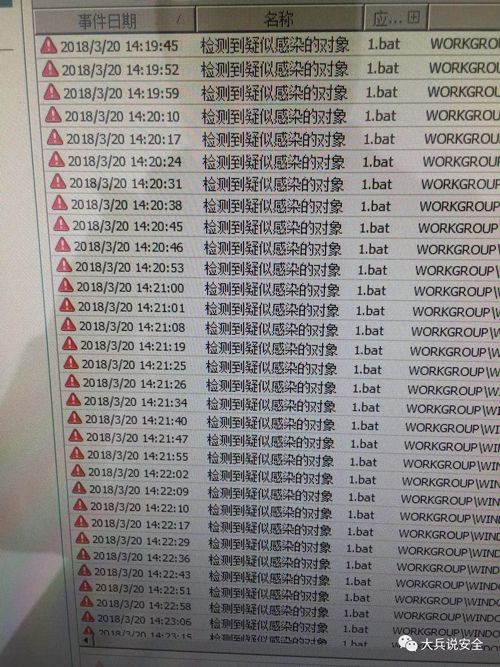

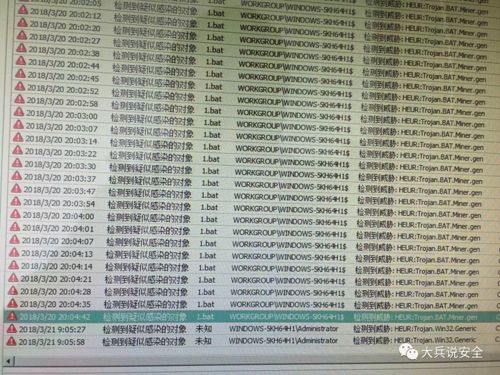

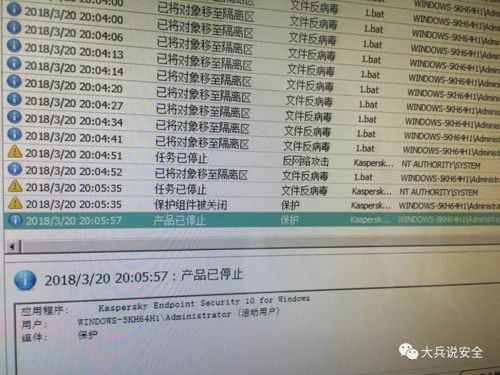

我打开防病毒软件的日志,在日志中可以看到,从20号下午14:19分开始,不断发现有挖矿病毒出现,并进行了有效的清除。该动作持续到晚上20:04分结束。之后就突然消失了,没有日志记录,直到今天早上,用户发现文件已被加密,防病毒软件被退出。

中间这一段时间发生了什么?

为什么突然就没有记录了呢?

防病毒软件为什么会退出?

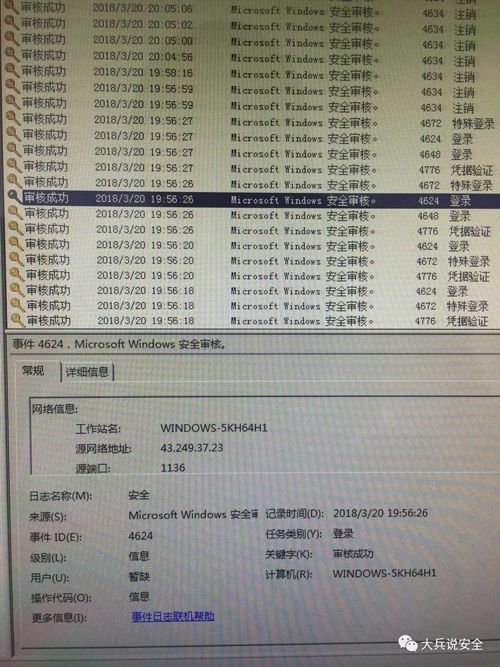

带着这些问题,我查找了系统日志 ,我发现了以下的蛛丝马迹,17:56分,有人以管理员身份登录了服务器,IP地址为:43.249.37.23,使用端口为1135和1136。会是他在这个时间登录了服务器并关闭了防病毒软件吗?

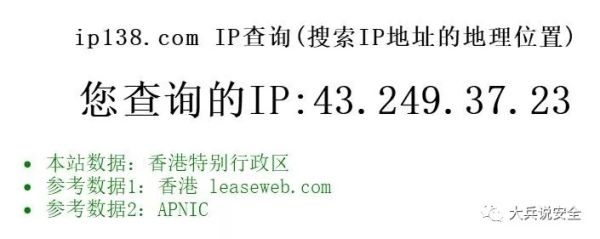

经询问客户,昨天这个时间,他已经下班,并没有登录服务器,经查询,该IP来自于香港。

客户很疑惑,如果是黑客登录为什么一次就可以成功,怎么没有失败记录呢?

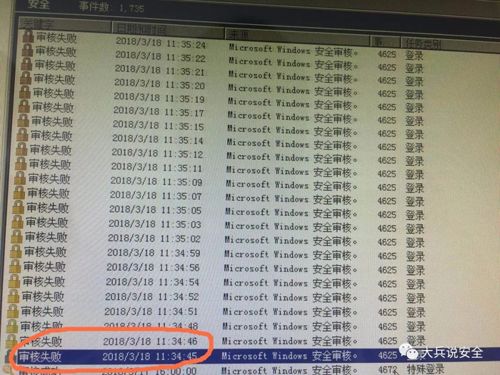

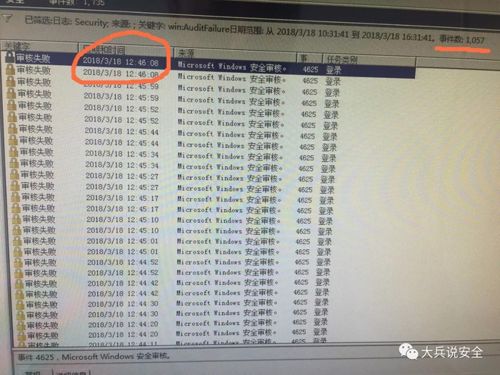

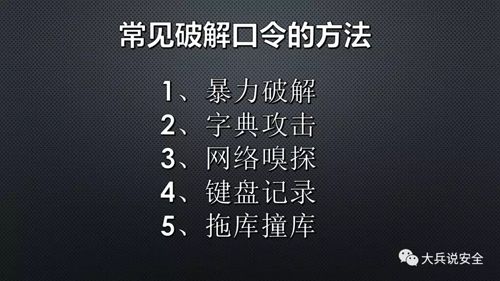

继续往下找,又发现了新的问题。从两天前也就是18号中午11:34分开始,到12:46分结束,72分钟的时间,出现了1057次登录失败的记录。之后就没有失败记录了,应该在这段时间黑客对用户的服务器进行了暴力破解,成功破译了密码。

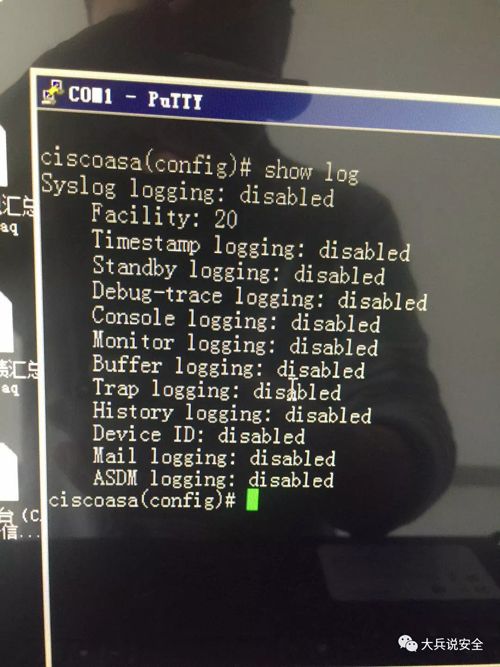

我想打开防火墙进一步了解黑客攻击的情况,结果发现客户的防火墙没有开启日志,只好作罢。

至此,一个清晰的攻击链形成:

1、18号(周日)11:34分,黑客开始对该服务器实施攻击,用时72分钟,成功破解用户口令,进入该服务器,进入之后有没有做其他的操作和改动,我并没有详细去查找。

2、20号14:19分,黑客开始植入病毒,但被杀毒软件拦截,一直未能成功。

3、20号19:56分,黑客登录服务器,手工关闭了杀毒软件,植入病毒植入,文件被加密。

至此,该次中毒事件基本上可以定性为黑客暴力破解密码并手动关闭杀毒软件导致的。

此次事件给我们的启示:

在之前,关于勒索病毒,我给大家提出过三点安全建议:

1、备份备份备份。备份是防止勒索病毒最后的保障,也是最重要的手段。做备份以注意以下几点:

A、备份文件不要保存在本机上(否则病毒会将你的备份文件同时加密)。安全备份的原则是321原则,即保存三份数据副本,存储在两种不同的介质上,其中一份在异地。

B、不要采用同步复制的方式(不然被加密的文件也会同步复制过覆盖原备份文件)。同步复制的方式固然可以将损失减少到最小,但一般只针对硬件故障,对于病毒、人为因素等逻辑错误无法恢复。

2、安装专业的杀毒软件。安装专业的杀毒软件是防范勒索病毒的重要措施。

3、给系统安装补丁。

但在这次事件之后,我不得不再补充几点容易被忽视的细节:

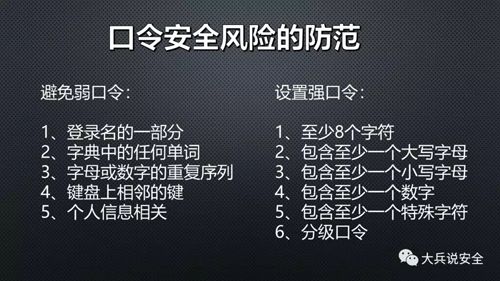

1、设置系统密码为强口令。

强口令的标准是:

A、位数超过8位数。

B、一定要有一个大写字母。

C、一定要有一个小写字母。

D、一定要有一个数字。

E、一定要有一个特殊字符。

以该客户为例,经了解,该客户的密码也算是较为复杂,包含字母和特殊字符,但不幸的是,该字母组用的是键盘上的相邻字母(弱口令之4),经过测试,该口令为危险级别(网站红色背景代表危险,黄色代表中等安全,绿色代表安全),破解时间最大为9小时,而事实上,黑客只用了72分钟就破解了该口令(如果你不小心看到了这个网址,可以选择假装看不见,为了密码安全起见,不建议你用自己的密码去测试)。

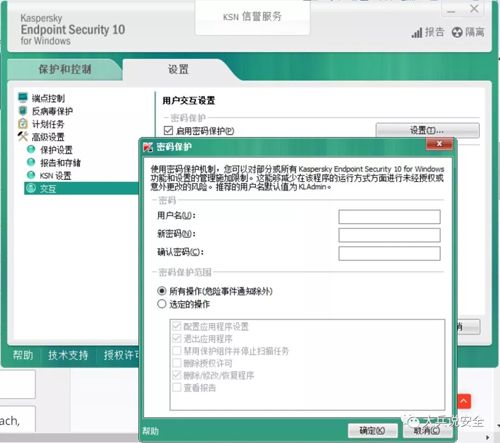

2、给杀毒软件设置口令,且不要与系统登录口令一致。

很多客户为了省事,并没有给杀毒软件设置口令,这也是非常不好的习惯。要通过设置口令防止普通用户或黑客手动关闭和退出杀毒软件。

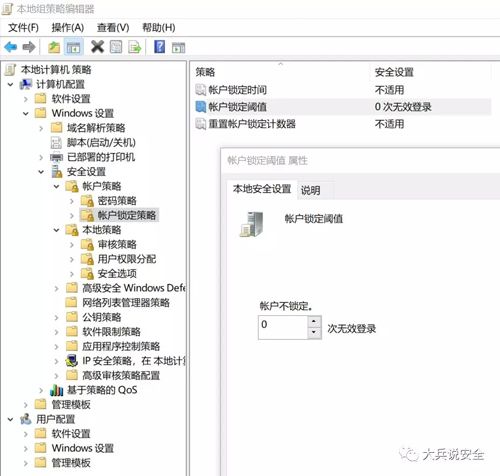

3、在系统策略中配置帐户锁定阈值。

当无效登录达到一定次数之后锁定帐户。(设置方法:运行gpedit.msc,计算机配置—>windows设置——>安全设置——>帐户策略——帐户锁定阈值(注意这里读YU,我听很多人读成FA值(阀),阈值和阀值不是同一个字。)。

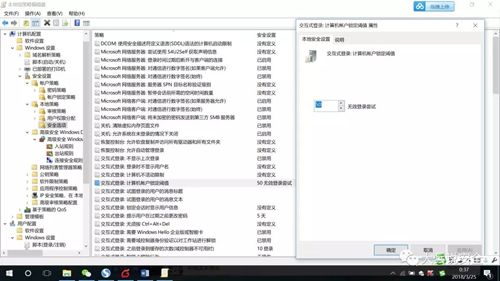

或者:计算机配置—>windows设置——>本地策略——>安全选项——>交互式登录交互式登录:计算机帐户锁定阈值。

4、在防火墙上设置限制远程用户登录服务器或仅限指定IP用户登录。

5、及时检查系统日志,设置危险事件的通知机制。

对于危险事件,要通过邮件等方式及时通知管理员。

安全无小事,希望通过此事能让更多的管理员提升安全意识,加强安全策略管理。

一场由弱密码引发的勒索病毒感染惨案

一场由弱密码引发的勒索病毒感染惨案